مدخل إلى الأمن الدفاعي

كتب بيد منصف عيساوي

11 أغسطس 2024مدخل إلى الأمن الدفاعي: دليل شامل لحماية أصولك الرقمية

في عصر تتطور فيه التهديدات السيبرانية باستمرار، يُعد فهم وتنفيذ تدابير أمنية دفاعية قوية أمرًا بالغ الأهمية لأي منظمة. سيأخذك هذا الدليل الشامل في جولة عبر عالم الأمن الدفاعي المترابط، مُظهرًا كيف تعمل مختلف المكونات معًا لخلق دفاع قوي ضد التهديدات السيبرانية.

الأساس: فهم الأمن الدفاعي

في جوهره، الأمن الدفاعي هو ممارسة حماية الأنظمة والشبكات والبيانات من الهجمات الضارة. وعلى عكس نظيره، الأمن الهجومي (الذي يركز على اختراق الأنظمة)، يستند الأمن الدفاعي على ركيزتين أساسيتين:

- الوقاية الاستباقية: تنفيذ تدابير لمنع عمليات الاقتحام قبل حدوثها.

- الكشف والاستجابة التفاعلية: تحديد الانتهاكات بسرعة والاستجابة لها بفعالية.

تدعم هذه الركائز فرق "القبعة الزرقاء"، وهم الأبطال غير المشهورين في عالم الأمن السيبراني. وتشتمل مهمتهم على مجموعة واسعة من المهام الحاسمة:

- تثقيف المستخدمين حول أفضل ممارسات الأمن السيبراني.

- الحفاظ على قائمة محدثة بجميع الأصول.

- التأكد من تصحيح الأنظمة وتحديثها.

- نشر وإدارة تدابير الأمان الوقائية.

- تنفيذ حلول قوية لتسجيل الدخول والرصد.

مع وجود هذه الأساسيات، دعونا نغوص بشكل أعمق في المكونات الرئيسية التي تشكل استراتيجية أمن دفاعي شاملة.

برج المراقبة: مركز عمليات الأمن (SOC)

تخيل وجود فريق يقظ من حراس الإنترنت، يراقب باستمرار منظرك الرقمي بحثًا عن أي علامات تشير إلى وجود مشكلة. هذا هو جوهر مركز عمليات الأمن (SOC). يعمل هذا الفريق على مدار الساعة، ويُبقي عينه على:

- نقاط الضعف التي يمكن استغلالها.

- انتهاكات سياسات الأمان.

- أي أنشطة غير مصرح بها.

- عمليات اقتحام الشبكة المحتملة.

ولكن كيف يعرف فريق SOC ما الذي يبحث عنه؟ هنا يأتي دور الاستخبارات السيبرانية.

الاستخبارات السيبرانية: معرفة عدوك

قال سون تزو ذات مرة: "إذا كنت تعرف العدو وتعرف نفسك، فلن تخاف نتيجة مائة معركة". تعبر هذه المقولة عن لب الاستخبارات السيبرانية. من خلال جمع وتحليل المعلومات حول الخصوم المحتملين ودوافعهم وأساليبهم، يمكن للمنظمات:

- تحديد التهديدات المحتملة الخاصة بصناعتهم أو منظمتهم.

- فهم الأساليب والتقنيات والإجراءات الخاصة بهذه التهديدات.

- تطوير دفاعات واستراتيجيات تخفيف مستهدفة.

تتسم عملية الاستخبارات السيبرانية بطابع دوري في:

- جمع البيانات من مصادر مختلفة (الداخلية والخارجية).

- معالجة هذه البيانات بتنسيق مناسب للتحليل.

- تحليل البيانات المُعالجة لاستخراج الأفكار القابلة للتنفيذ.

- استخدام هذه الأفكار لتعزيز التدابير الدفاعية وتوجيه عملية صنع القرار.

مع تغذية الاستخبارات السيبرانية لعمليات مركز عمليات الأمن SOC، يمكن للمنظمات الانتقال من وضعية الأمن التفاعلي إلى الاستباقي.

المحققون: التحقيق الجنائي الرقمي والاستجابة للحوادث (DFIR)

حتى مع أفضل التدابير الوقائية، يمكن أن تحدث الانتهاكات. وعندما يحدث ذلك، يحين وقت تحرك فريق DFIR. تجمع هذه الوحدة المتخصصة بين تخصصين حاسمين:

التحقيق الجنائي الرقمي: CSI لعالم الإنترنت

تماما كما يجمع محققو مسرح الجريمة الأدلة في العالم المادي، يقوم خبراء التحقيق الجنائي الرقمي بنفس الشيء في العالم الرقمي. حيث يقومون بتحليل دقيق لما يلي:

- أنظمة الملفات للبحث عن آثار النشاط الضار.

- ذاكرة النظام لكشف البرامج الضارة قيد التشغيل.

- سجلات النظام والشبكة لإعادة بناء التسلسل الزمني للهجوم.

- أنماط حركة المرور على الشبكة لتحديد تسريب البيانات.

ولا يساعد هذا العمل الدؤوب في فهم كيفية حدوث الانتهاك فحسب، بل يساعد أيضًا في بناء قضية ضد الجناة.

الاستجابة للحوادث: قوة التدخل السريع

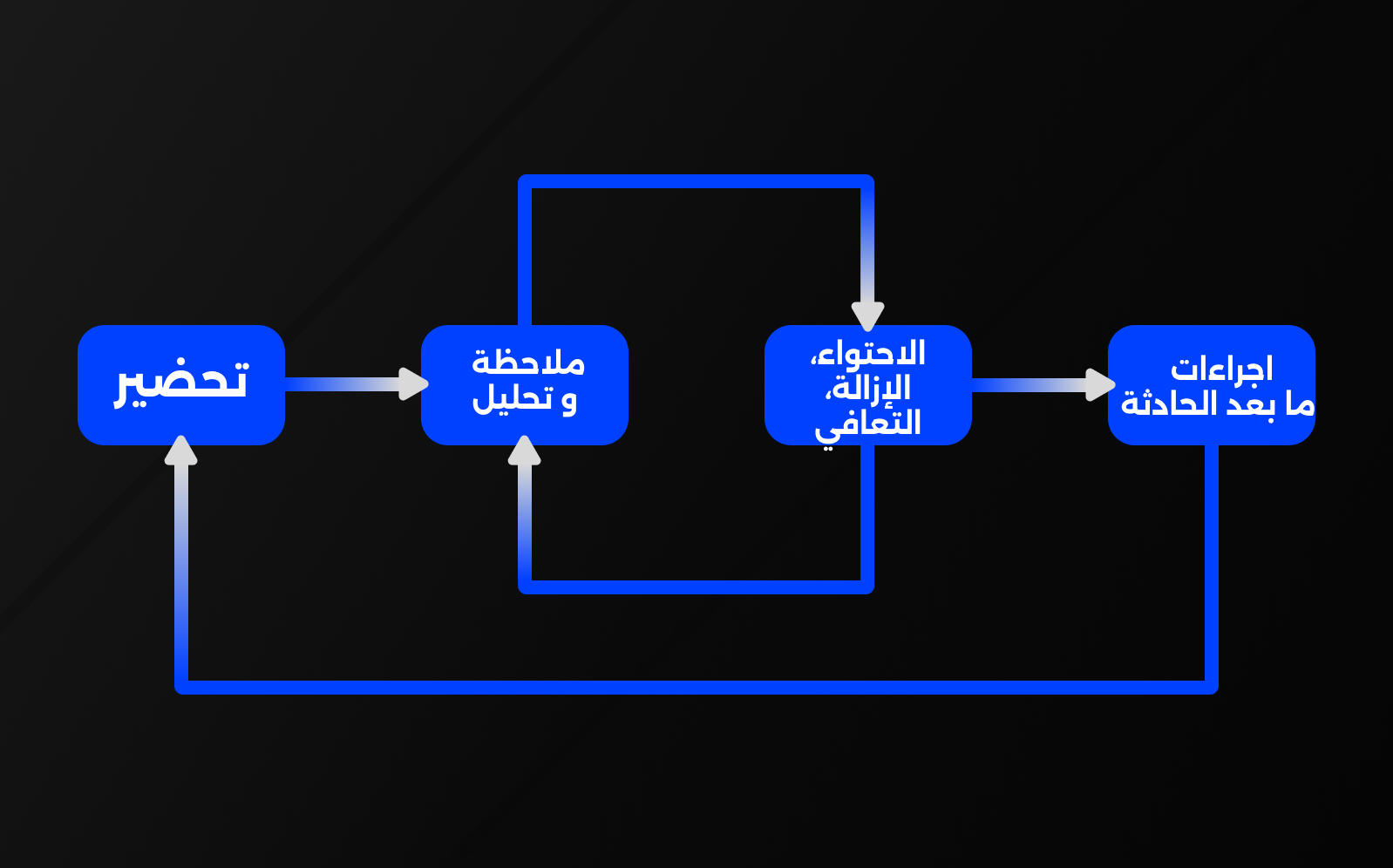

عندما يتم اكتشاف حادث أمني، يكون لكل ثانية أهميتها. يتبع فريق الاستجابة للحوادث عملية محددة جيدًا لتقليل الضرر وإعادة العمليات إلى طبيعتها:

- الاستعداد: امتلاك الأدوات والإجراءات والموظفين المدربين.

- الكشف والتحليل: تحديد الحادث وفهمه بسرعة.

- الاحتواء والإزالة والتعافي: إيقاف التهديد وإزالته واستعادة الأنظمة.

- الأنشطة اللاحقة للحادث: التعلم من الحادث لمنع حدوثه في المستقبل.

يضمن هذا النهج المنظم قدرة المنظمات على الاستجابة بسرعة وفعالية لأي حادث أمني.

المحللون: تحليل البرامج الضارة

في عالم الأمن السيبراني، غالبًا ما يعني معرفة عدوك فهم أسلحته. وهنا يأتي دور تحليل البرامج الضارة. يقوم محللو البرامج الضارة بتشريح البرامج الضارة لفهم وظائفها وغرضها وتأثيرها المحتمل. ويستخدمون نهجين رئيسيين:

- التحليل الثابت: فحص شفرة البرنامج الضار دون تشغيله فعليًا.

- التحليل الديناميكي: مراقبة سلوك البرنامج الضار في بيئة خاضعة للرقابة.

من خلال فهم كيفية عمل الأنواع المختلفة من البرامج الضارة - سواء كانت فيروسات أو أحصنة طروادة أو برمجيات الفدية - يمكن لفرق الأمن تطوير دفاعات وآليات كشف أكثر فعالية.

جمع كل شيء معًا: النظام البيئي للأمن الدفاعي

يلعب كل مكون ناقشناه - مركز عمليات الأمن والاستخبارات السيبرانية والتحقيق الجنائي الرقمي والاستجابة للحوادث وتحليل البرامج الضارة - دورًا حاسمًا في الأمن الدفاعي. لكن قوتهم الحقيقية تكمن في كيفية عملهم معًا:

- تُعلم الاستخبارات السيبرانية مركز عمليات الأمن بما يجب البحث عنه.

- يراقب مركز عمليات الأمن الأنظمة والشبكات، ويُبلغ فرق التحقيق الجنائي الرقمي والاستجابة للحوادث عند الضرورة.

- تحقق فرق التحقيق الجنائي الرقمي والاستجابة للحوادث في الحوادث، وغالبا ما تكتشف برمجيات خبيثة جديدة.

- يوفر تحليل البرامج الضارة الأفكار التي تُغذي الاستخبارات السيبرانية.

تُنشئ دورة المعلومات والتعاون المستمرة هذه وضعًا دفاعيًا قويًا وقابلاً للتكيف.

الخاتمة: البقاء في الطليعة في سباق التسلح السيبراني

يتطور مجال الأمن الدفاعي باستمرار، تمامًا مثل التهديدات التي يهدف إلى مواجهتها. من خلال فهم وتنفيذ هذه المكونات المترابطة، يمكن للمنظمات تعزيز قدراتها بشكل كبير لمنع التهديدات السيبرانية والكشف عنها والاستجابة لها.

تذكر، لا يتعلق الأمن الدفاعي الفعال ببناء قلعة لا يمكن اختراقها - بل يتعلق بخلق نظام بيئي مرن يمكنه التكيف مع التهديدات الجديدة، والتعلم من المواجهات، وتحسين دفاعاته باستمرار.

مع استمرارك في رحلتك في الأمن الدفاعي، واصل التعلم، وكن يقظًا، وتوخ الحذر دائمًا. في عالم الأمن السيبراني الديناميكي، تتمثل أفضل وسائل دفاعك في المعرفة والاستعداد واتباع نهج شامل للأمن.